本文结合商用车企业研发机构面临的信息安全风险及问题,结合企业组织机构及需求,从信息安全体系目标框架,信息安全组织、信息安全管理、信息安全技术、信息安全运营等维度研究商用车企业研发机构信息安全体系构建方法。

引言

网络安全已经上升为国家战略,没有网络安全就没有国家安全,就没有经济社会的稳定运行,人民群众利益也难以得到保障。随着业务模式的创新以及新技术的应用,汽车行业正处于产业转型的关键时期,在产能和效率提升的同时也面临着新的安全威胁和挑战。

新兴业务下的安全防护需求:新兴业务形势(云计算、大数据、网联车数据、车联网)下安全边界发生变化,不只局限在企业内网,已延伸到互联网;汽车行业信息安全管理参与者也发生了变化,不仅限于内部员工,还包括生态伙伴、终端用户;工业互联网、车联网等新兴业务安全能力也需要同步构建。

信息安全威胁新变化:新技术发展和应用带来新的安全威胁,提出更高要求;传统防御能力不足以应对新威胁,企业信息越来越不安全。

信息安全发展趋势:信息安全常态化,“0”容忍已经成为各车企信息安全目标,已成为企业必备属性,并融入业务流程;信息安全“边界前移”,责任主体和边界正在重构,信息安全保障趋于动态防护、服务化和自动化。

1、汽车企业研发机构信息安全面临的核心问题

汽车企业研发机构信息安全体系构建首先要问题导向,深度剖析信息安全管理及运行过程存在的问题,多数企业均存在以下核心问题:

组织架构上没有细化定义各部门信息安全职责,自上而下衔接不足,各部门被动接受管理,更重要的是缺少专业专职人才。

信息安全制度、策略及规范不完整;缺乏对关键信息资产的密级分类、识别和管控;信息安全没有与业务流程深度融合。

信息安全技术手段比较单一、局限,云、管、端三者之间缺乏完善的解决方案;信息资产与信息系统融合不足,标准化、标签化程度低。

信息安全事件被动响应,检查检核机制不完善;员工信息安全意识宣传力度不够,宣传形式单一;管理制度建立后,落实困难、缺少对应的奖惩机制。

2、信息安全体系构建方法

基于以上核心问题,本文从设定符合企业发展的信息安全目标,完善自上而下的信息安全组织及职责分工,制定规范并指导信息安全工作分层级的信息安全制度,建设面向纵深防攻击防泄漏技术能力,形成可持续的信息安全运营机制等维度出发,分析并构建与企业产品研发业务匹配的信息安全体系框架。

1)设定信息安全目标

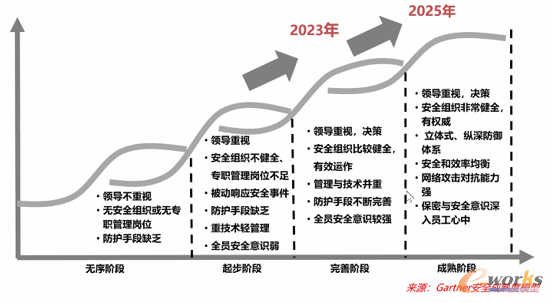

本文以Gartner信息安全能力成熟度模型为评价标准,针对信息安全核心问题,兼顾企业运营效率及等保要求,明确信息安全体系维度及重点举措,确定信息安全目标。

图1 信息安全评价模型

汽车企业可结合信息安全评价模型进行自评,分析出存在问题,并从企业信息安全实际需求出发,制定相应的信息安全提升目标,定义三年内达到信息安全评价模型成熟阶段目标,并结合存在问题从信息安全组织、管理、技术及运营四个维度制定改善措施和实施计划。

图2 信息安全目标与举措定义

2)完善信息安全组织

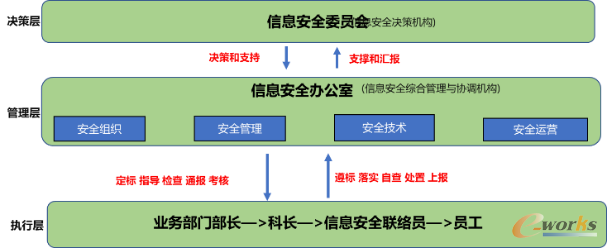

信息安全组织需遵从国家及企业信息安全要求,明确责任主体,自上而下形成管控及决策机制,自下而上确保信息安全目标达成。为了更好地推动信息安全工作开展,可通过成立由信息安全专职人员组建的信息安全办公室,以此为纽带,形成决策、管理、执行分层级的信息安全管理组织机制,明确定义不同层级信息安全职责,实现全员参与,责任到人,持续提升组织管控能力。

1)决策层:成立信息安全管理委员会,明确信息安全责任人。批准研发信息安全战略规划、体系建设;负责重大安全事故响应决策及审计风险评估报告;负责信息安全资源保障等。

2)管理层:明确信息安全办公室职责。负责研发信息安全组织体系建设;负责组织制定研发信息安全规划、课题推进;负责组织制定研发信息安全管理制度;负责组织研发信息安全检查、评价及考核;负责组织研发信息安全培训与宣贯。

3)执行层:明确各业务部门及员工职责。部长为本部门信息安全责任人,科长为本科室信息安全责任人,各部门指定一名信息安全联络员,负责本部门员工信息安全管理(安全检查、评价及考核、事件上报);组织本部门信息安全培训与宣贯;负责本部门信息安全需求收集与上报;负责本部门信息安全课题推进与达成。员工负责执行研发信息安全相关管理制度要求;发现信息安全事件后及时上报;保障本领域信息安全课题达成。

图3 分层级信息安全组织

3)制订信息安全管理制度

制定信息安全管理制度,重点在于建立层级化、体系化管理策略体系,自上而下,逐层细化,保障信息安全工作有法可依,有理可据。信息安全策略重点面向人、信息资产和相关IT系统等承载环境的融合。

图4 分层级的信息安全制度

(1)信息资产管理:建立信息资产分类分级规范,指导信息防护对象识别、风险分析、防护工作开展;从业务流程和工作成果中识别信息资产,从产生到销毁各个阶段明确风险和管控策略,实现全生命周期管理信息资产与信息系统融合,标准化、标签化管理。信息资产分级及管控要点可参考如下:

核心商密:具有核心价值或对公司、研发至关重要的信息,此类信息外泄会对管理运营、市场竞争、社会声誉等造成重大影响。

普通商密:对研发比较重要的信息,此类信息属部门内信息,泄露会对公司管理运营、市场竞争、社会声誉等造成一定影响。

内部信息:对研发比较重要的信息,此类信息外泄将可能会对公司管理运营、市场竞争,社会声誉造成一定影响。

公开:可向公众社会开放的信息,可通过发布渠道向外公开,访问此类信息不会对研发有任何影响。

(2)信息安全人员管理:信息安全管理的核心是人员管理,识别并清晰定义关键岗位,制定详细的信息安全行为管理规范,持续强化信息安全意识教育,建立信息安全奖惩制度,实现员工入转离全过程安全管理,提升全员信息安全意识,减少信息安全违规及误操作的风险。

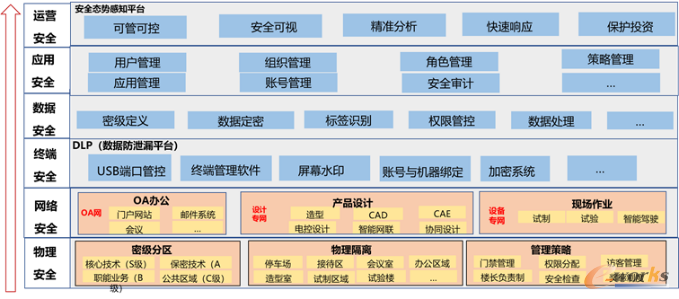

4)建设信息安全技术能力

随着IT技术的快速发展,信息安全技术成为支撑信息安全制度策略落地最合适的伙伴。但在IT技术或工具导入应用过程中一定要结合企业实际情况,云、管、端整体规划,达到安全要求与开发效率平衡。

图5 信息安全IT技术架构

为提升产品设计文档、模型等和核心数据安全,可采用计算机终端云化,实现核心数据在后台数据存储、应用,前端虚拟化方式实现人机交互,同时在屏幕水印等DLP技术加持下,从而极大提升研发核心数据资产保护能力。

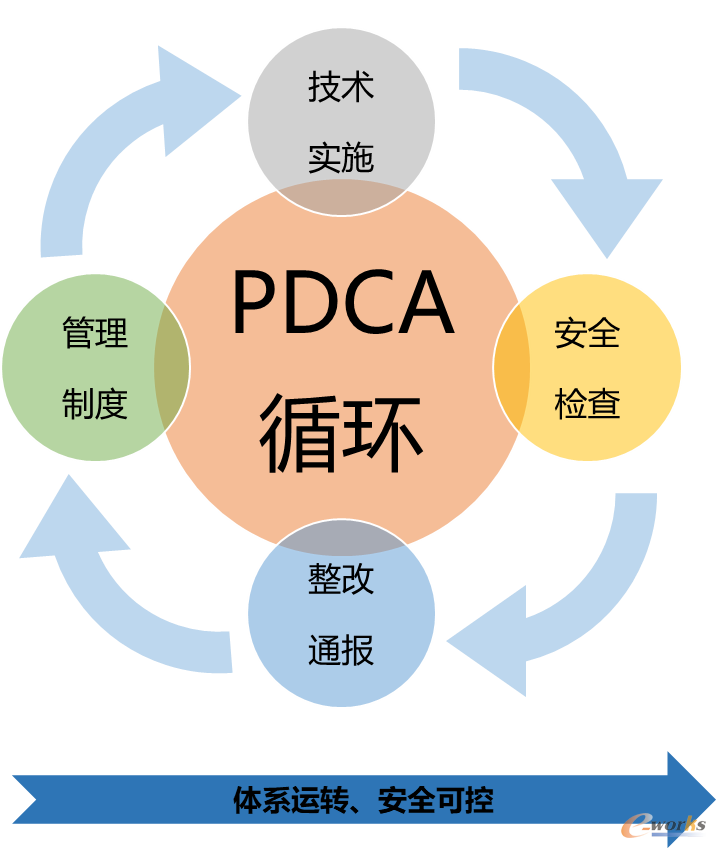

5)建立信息安全运营机制

运营机制是确保信息安全管理要求执行落地并持续优化完善的催化剂和内在动力。信息安全制度逐步完善的同时,通过宣贯、培训、检查、考核及审计等措施,保证相关制度落地执行。

图6 信息安全运营视图

信息安全培训作为员工能力培训重要组成部分,要纳入公司人力资源培训体系,结合企业自身需求制定针对性的宣贯与培训计划。通过企业邮箱、内部刊物、企业公众号、计算机终端屏幕等多种介质,持续进行信息安全制度、风险及热点事件的宣贯。

同步也要开展信息安全考核,通过考试等方式强化员工信息安全意识,对于发生的信息安全事件,基于信息安全奖惩制度,对员工信息安全违规行为执行准确、有力的处罚,产生必要威慑,提升员工日常信息安全行为规范性。

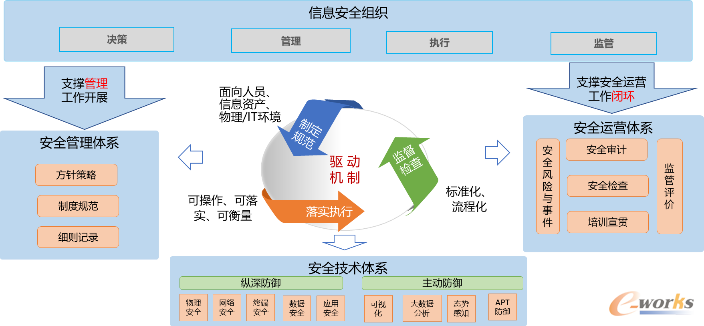

6)构建信息安全体系

信息安全体系建设必须以保障业务的安全为目的和出发点,以风险管理为基础,在安全、效率和成本之间均衡考虑。同时管理与技术并重,以管理为指导,技术为支撑,文化与法律威慑为辅,从整体上构筑信息安全保障体系。

图7 信息安全整体体系架构

如上文阐述,以信息安全组织为依托,负责决策、管理、执行及监管等职能,有效支撑管理体系和运营体系相关工作开展。通过信息安全技术体系支撑信息安全管理策略和运营策略落地,达到安全要求与开发效率平衡,保障研发数据安全,提升组织运营能力。信息安全组织、制度、技术和运营四个核心要素相辅相成,持续优化改善,达成企业信息安全目标。

总结

信息安全防护对公司信息安全和信息资产具有重要作用,大数据时代下,信息泄露、网络攻击等现象屡见不鲜,做好企业信息安全体系建设具有时代意义,面对新形势下不断突出的新型网络安全攻击方式,企业需要加强网络安全技术人员的队伍建设,建立专业化、规范化的信息安全规范标准,落实严格的工作制度和责任制度,做好信息系统的防护工作和计算机防火墙,网络入侵检查系统等的建设,维护网络安全,保障企业的信息安全和员工的财产安全。

参考文献

[1]蔡皖东.网络信息安全技术[M].北京:清华大学出版社,2015:29,40-41.

[2]中国产业互联网发展联盟.2022 产业互联网安全是大趋势[R].人民邮电报,2022

[3]王谢玮.计算机网络安全评价体系的设计及应用[J].通讯世界,2015(24):51

[4]李程雄.网络安全态势感知系统关键技术研究[J].电子技术与软件工程,2021,17(31):51-52+59.

[5]翟健宏,张玥,刘亚维.涉密网络安全管理技术的研究与实现[J].信息安全与通信保密,2008(02):70-72.

本文为e-works原创投稿文章,未经e-works书面许可,任何人不得复制、转载、摘编等任何方式进行使用。如已是e-works授权合作伙伴,应在授权范围内使用。e-works内容合作伙伴申请热线:editor@e-works.net.cn tel:027-87592219/20/21。